阿国运维网技术分享平台:桌面运维、网络运维、系统运维、服务器运维(及云服务器),精品软件分享、阿国网络、尽在北京运维网

2025年3月,Fortinet VPN设备被曝存在CVE-2018-13379和CVE-2022-40684两大严重漏洞,导致全球范围内的企业和组织遭受大规模攻击。

事件摘要

2025年3月,Fortinet VPN设备被曝存在CVE-2018-13379和CVE-2022-40684两大严重漏洞,导致全球范围内的企业和组织遭受大规模攻击。CVE-2018-13379漏洞允许攻击者通过路径遍历直接窃取VPN设备中的凭证文件,已被多个APT组织如APT28和MuddyWater利用进行长期间谍活动。CVE-2022-40684漏洞则使攻击者能够绕过认证机制,获得设备的管理员权限,进而对网络基础设施进行全面控制。Belsen_Group利用该漏洞在2025年1月攻破了全球超过15000台FortiGate设备,泄露了大量敏感数据。攻击者通过自动化工具和AI技术放大了攻击规模和复杂性,进一步加剧了VPN漏洞的威胁。受影响的行业包括关键基础设施、医疗、政府、教育、技术和制造业等。

事件概况

事件时间:2025-03-18 目标国家/地区:美国、法国、韩国、俄罗斯、澳大利亚、加拿大、日本、英国、德国 事件类型:勒索软件事件、APT事件、数据窃取事件 目标行业:政府、综合、教育、制造业、医疗健康、金融 事件影响:数据泄露、系统瘫痪、业务中断 目标机构:Ivanti、Citrix、Cisco、全球教育机构、全球中小型企业、全球政府机构、Fortinet、全球金融部门、SonicWall、全球医疗健康机构、全球制造业企业 情报来源:微步在线态势情报 黑客组织:Belsen_Group

关键结论

背景

2025年3月18日发布的报告指出,尽管VPN相关漏洞如CVE-2018-13379和CVE-2022-40684已被披露多年,但仍是攻击者的重要工具,驱动大规模的凭证盗窃和管理控制攻击。VPN基础设施成为攻击者的焦点,混合了网络犯罪战术和间谍活动。研究显示,自2018年以来,针对Fortinet VPN的网络犯罪论坛讨论量增长了4223%。

攻击

攻击者主要利用两种方法来攻击VPN:凭证盗窃和管理控制。CVE-2018-13379是Fortinet FortiGate SSL VPN设备中的路径遍历漏洞,允许攻击者直接访问敏感系统文件,盗取凭证。CVE-2022-40684是Fortinet FortiOS、FortiProxy和FortiManager设备中的身份验证绕过漏洞,允许攻击者获得管理员级别的访问权限。攻击者利用自动化工具和AI技术放大攻击规模,常用的工具包括Python脚本和PoC代码。

影响

VPN漏洞的利用导致凭证盗窃和管理控制,攻击者可以不受限制地访问敏感系统,窃取数据并部署勒索软件。报告指出,64%的VPN漏洞与勒索软件活动直接相关。未修补的漏洞和配置错误使系统长期暴露在攻击风险中,影响范围包括关键基础设施、医疗、政府、教育、技术、制造业等多个行业。

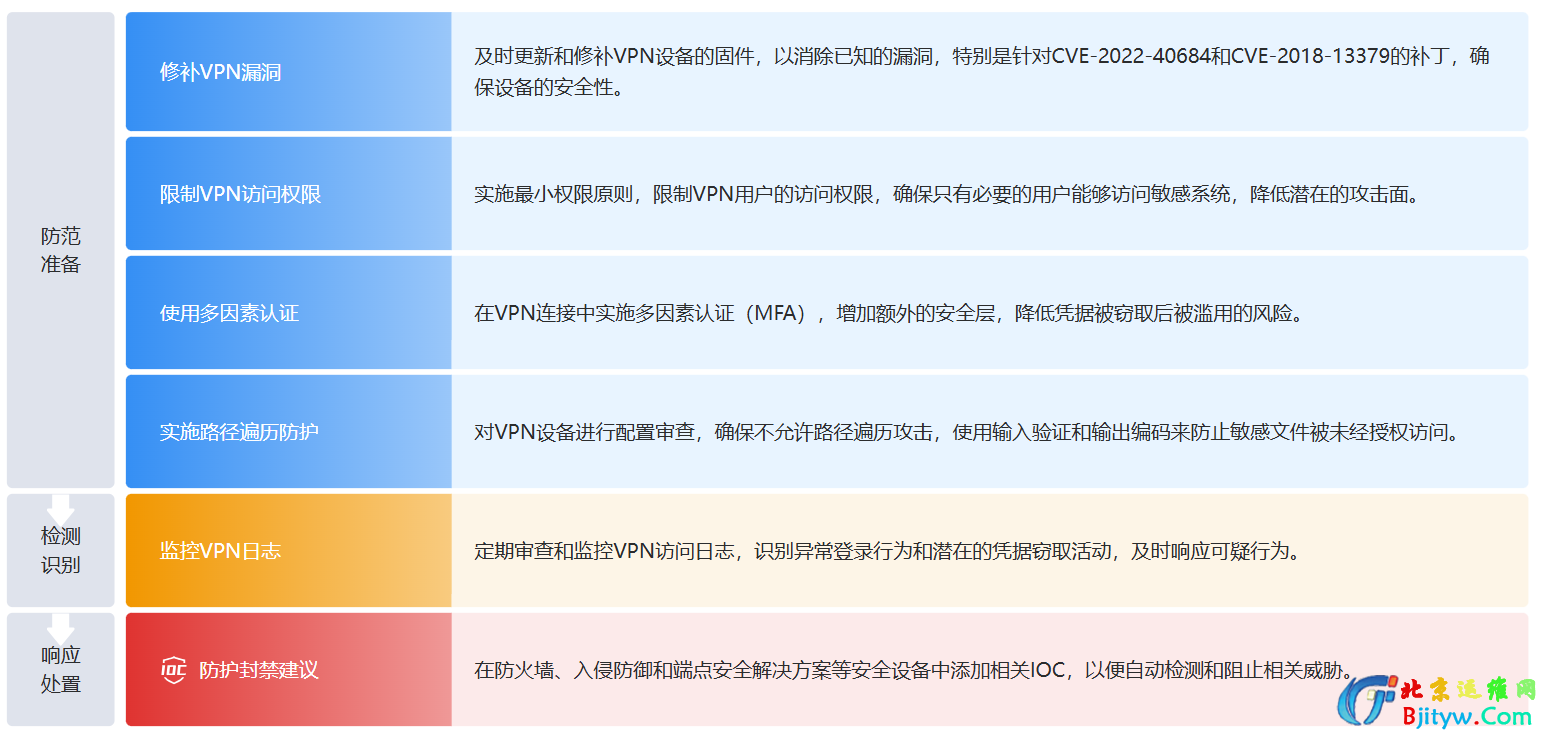

措施

应对措施包括:及时修补系统漏洞,实施网络分段,确保VPN用户在隔离环境中进行额外身份验证;部署独立的二次身份验证系统,如硬件令牌或多因素认证(MFA);实施基于IP的访问控制并定期轮换允许列表;进行定期配置审计,监控API活动,检测异常行为。使用ReliaQuest的GreyMatter工具进行威胁情报更新、威胁狩猎和检测规则实施,以提高防御能力。

攻击手法

ATT&CK攻击矩阵